无论电脑有没有中"勒索病毒" 一定要注意这些

时间:2022-5-18作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

2017年5月12日, 全球突发比特币病毒疯狂袭击公共和商业系统事件!英国各地超过40家医院遭到大范围网络黑客攻击, 国家医疗服务系统(NHS)陷入一片混乱。 中国多个高校校园网也集体沦陷。 全球有接近150个国家超过30万台电脑受到严重攻击。

相信很多网友都已经知晓这一事件, 这款勒索病毒自5月12日以来一直肆虐于我们赖以生存的互联网中, 传播速度之快, 让很机构和个人防不胜防。

至今为止, 关于散播病毒的黑客身份尚未查明, 据不完全统计, 黑客通过此次攻击事件中已经非法获利达7万美元, 虽然暂时找不到源头, 但关于这款病毒的预防并不是一点办法没有, 接下来就让笔者给大家普及一下这款病毒的前世和今生。

勒索病毒的真实名字叫WannaCry(想哭, 又叫Wanna Decryptor), “想哭”这个名字真的是太贴切了, 确实让很多中招的人想哭的不行。 这是一种“蠕虫式”的病毒软件, 文件大小3.3MB, 由不法分子利用NSA泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播。

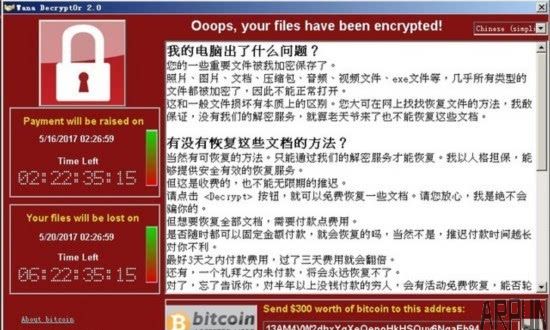

Wanna Decryptor庐山真面目

该恶意软件会扫描电脑上的TCP 445端口(Server Message Block/SMB), 以类似于蠕虫病毒的方式传播, 攻击主机并加密主机上存储的文件, 然后要求以比特币的形式支付赎金。 勒索金额为300至600美元不等。 (约合人民币2069-4134元)。

5月13日晚间, 病毒传播事件得到了一定的缓解, 因为一名来自英国的研究人员无意间发现了WannaCry隐藏开关(Kill Switch)域名, 这无形中打乱了黑客的攻击节奏, 短时间内遏制了病毒的进一步大规模扩散。

正所谓道高一尺, 魔高一丈, 就在2017年5月14日, WannaCry勒索病毒出现了变种版:WannaCry 2.0, 变种版取消了Kill Switch传播速度比第一版更快。 截止到2017年5月15日, WannaCry造成至少有150个国家受到网络攻击, 已经影响到金融, 能源, 医疗等行业, 造成严重的危机管理问题。 中国部分Window操作系统用户遭受感染, 校园网用户首当其冲, 受害严重, 大量实验室数据和毕业设计被锁定加密。

原标题:勒索病毒节奏虽放缓 但还不能放松警惕

勒索病毒软件传播能力迅猛, 一旦个人电脑被攻击, 使用者会陷入无比崩溃的境地, 要么被病毒“勒索”, 要么格式化硬盘重做系统, 与其被动挨打, 不如我们自己主动防御。

防火墙 一定要打开

笔者在此总结一些避免被勒索软件侵害的建议:

1、收到陌生可疑邮件, 请谨慎处理, 尤其是包含链接和附件的那种。

2、从现在开始对个人电脑里的主要文件进行备份, 以备不时之需。

3、确保电脑上至少有一款防护类型软件

4、给自己的电脑系统更新补丁及版本(据说使用Win10系统的中招少)

5、近期下载电脑要使用的软件最好去官网下载, 避免第三方平台或网盘传播病毒

6、不建议支付赎金, 一是不能助长黑客的嚣张气焰, 二是交了钱能不能彻底解决问题还是未知数。

企业用户如何应对?

1、打开Windows系统防火墙, 关闭445危险端口(临时解决方案)

2、引导员工安装微软MS17-010补丁

3、引导员工安装病毒免疫工具

4、建议员工尽快将重要文件备份到移动硬盘或网盘( 重要的事情说3遍)

目前为止, 还没有破解方法来阻止该勒索软件的恶意加密行为。 网上看到的信息以及专家建议基本都是建议用户先断网再开机, 这样基本可以避免被勒索软件感染。 开机后尽快想办法打上安全补丁, 或安装各家网络安全公司针对此事推出的防御工具, 随后再联网。

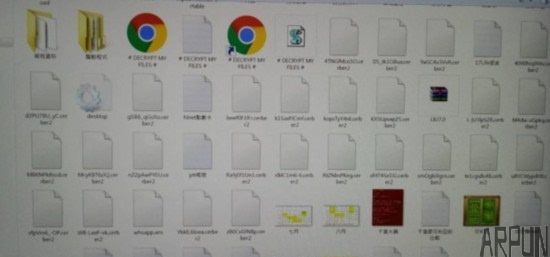

中招勒索病毒后计算机中的文件全部变成了这种被锁定状态。

以上办法都是针对没有中招用户给到的建议, 而对于中了招的用户, 目前为止比较行之有效的方法就是, 将中毒的电脑全盘格式化, 格式化的目的是彻底从硬盘中铲除病毒, 最后给电脑重新做一遍系统并通过数据恢复软件, 恢复被格式化的内容, 这一方法虽然过于麻烦, 可能有一些文件也无法通过数据恢复失而复得, 但对于现在的局势来说, 算是一个比较完美的解决方案了。

原标题:勒索病毒节奏虽放缓 但还不能放松警惕

很多人可能会问, 为什么这次比特币勒索者病毒传播会如此严重?咱们先来普及一下啥叫比特币, 比特币是一种网络的虚拟货币, 比特币并没有发行机构, 发行数量也不可操纵, 在大多数国家可以自由兑换真实的货币, 由于缺少监管, 无法追踪根源属性, 因此受到网络不法分子的青睐, 目前1比特币至少可以兑换1万元人民币左右。

比特币作为网络虚拟货币红遍全球

●此次勒索病毒为什么传播如此迅速?

以往的勒索病毒是通过邮件、文档欺诈安装的, 而此次变种的病毒添加了NSA黑客工具包中的“永恒之蓝”Oday漏洞利用, 通过445端口(文件共享)在内网进行蠕虫式感染传播。 如此一来, 原本单个的勒索病毒, 立刻变成蠕虫病毒, 可以在局域网内主动攻击其他存在漏洞的电脑, 导致局域网内的电脑大面积瘫痪。

●被加密的文档真的没救吗?

先给大家普及一下比特币勒索病毒删除文件原理:病毒首先将电脑上的原始文件(图片, 文档等)加密, 生成一个加密的文件, 并删除原始文件, 从解密角度来看, 地球上现有的计算能力最强的家用电脑解密文件也需要上万年。

●Mac不怕勒索病毒?

笔者想对持有这个观念的人说一句: 别逗了。 这次苹果没受影响只是因为黑客针对的是Windows电脑, 如果黑客愿意, 他们也能用类似方式攻破苹果的漏洞。 所以苹果设备不会被勒索病毒侵袭完全是个误解。

●刨根问底拦不住(这次咱往祖坟上刨)

虽然幕后黑手目前还没有找到, 但是其利用的工具, 准确无误的指向了一个国家级机构——NSA(National Security Agency)美国国家安全局, 该机构是美国政府最大的情报部门, 专门负责收集和分析外国及本国通讯资料, 隶属于美国国防部, 又称国家保密局, 它是1952年根据杜鲁门总统的一项秘密指令, 从当时的军事部门中独立出来, 用以加强情报通讯工作的, 是美国情报机构的中枢。 黑客所使用的“永恒之蓝”, 就是NSA针对微软MS17-010漏洞所开发的网络武器。

NSA(National Security Agency)美国国家安全局

既然是美国最大情报部门掌握的网络武器又是怎么落到黑客手里的呢?这就得追溯到2013年, 当时NSA掌握了大量开发好的网络武器, 但不幸的是, 包含“永恒之蓝”等十几个网络武器被黑客组织“影子经纪人”窃取, 正所谓强中自有强中手, 当时此事件轰动全球。

Shadow Brokers黑客组织

随后黑客组织将窃取的信息公之于众, 事实上, 在黑客曝光微软MS17-010漏洞的时候, 就连微软自己也不知道这个漏洞是存在的, 也就是说, 只有NSA知道这个漏洞的存在, 至于这个漏洞存在多久, NSA又利用这个漏洞获得了哪些情报我们不得而知, 但其背后显现出来的问题是十分可怕的, “系统漏洞”成为国家安全层面的战略资源已成为了不争的事实。

相信大家都还记得斯诺登吧, 他在2013年6月将两分绝密资料交给英国《卫报》和美国《华盛顿邮报》, 随后一个本是绝密的电子监听计划—— 棱镜计划被公之于众, 而斯诺登就是NSA的前雇员。

编辑总结:

这波席卷全球的网络攻击在公共部门集中爆发凸显出严重的网络安全缺陷, 其中对于公共信息设备的科学管理成为首要问题。 从各大媒体报道中笔者得知, 本次受勒索病毒影响侵蚀的计算机大部分还停留在微软的XP系统, 早在2014年微软就宣布对该系统的安全维护了, 可直到今天仍有大量的公共部门和事业单位对该系统不离不弃。

战争并未结束

虽然我们国家在互联网普及的过程中, 经历了多次大规模的病毒传播事件, 比如熊猫烧香等, 但至今为止全民的网络信息安全意识依旧薄弱, 虽然此次事件引起了一定的恐慌, 但不得不说在一定程度上对国民的网络安全防范意识起到了一定的教育作用, 国家主席习近平总书记曾多次讲到“没有网络安全就没有国家安全”。 希望国家的有关部门能通过此次事件总结经验教训, 加强国民的网络安全意识, 要知道防患于未然总是比亡羊补牢带来的后果要小的多。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 无论电脑有没有中"勒索病毒" 一定要注意这些