Linux/Unix系统Samba远程代码执行漏洞修好方案

时间:2022-5-18作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

纯手工打造每一篇开源资讯与技术干货, 数十万程序员和Linuxer已经关注。

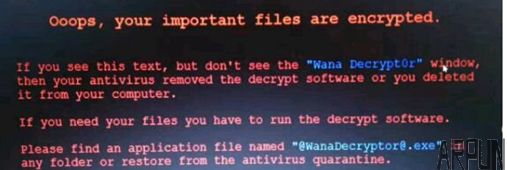

昨天, 小编在运维群看到有的公司测试服务器中勒索病毒, 如下图, 很是好奇, 然后就接连看到多篇Samba远程执行漏洞文章, 以下是漏洞说明和修复方案。

1.说明

Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件, 由服务器及客户端程序构成。 SMB(Server Messages Block, 信息服务块)是一种在局域网上共享文件和打印机的一种通信协议, 它为局域网内的不同计算机之间提供文件及打印机等资源的共享服务。 SMB协议是客户机/服务器型协议, 客户机通过该协议可以访问服务器上的共享文件系统、打印机及其他资源。 通过设置“NetBIOS over TCP/IP”使得Samba不但能与局域网络主机分享资源, 还能与全世界的电脑分享资源。

2.漏洞描述

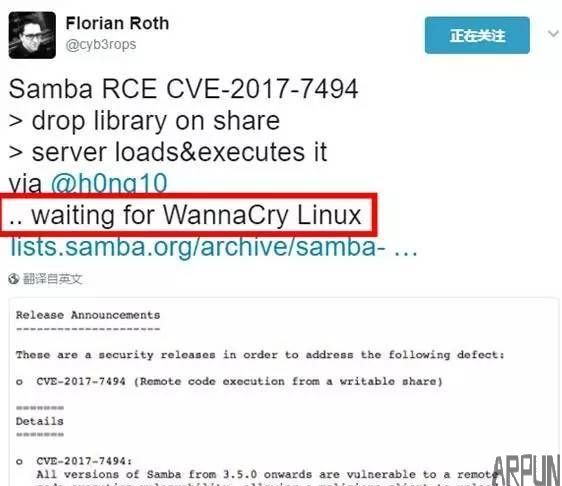

2017年5月24日Samba发布了4.6.4版本, 中间修复了一个严重的远程代码执行漏洞, 如官方所描述, 该漏洞只需要通过一个可写入的Samba用户权限就可以提权到samba所在服务器的root权限(samba默认是root用户执行的), 然而推特上也有人断定, linux也快想哭了。

图1 Florian.Roth的推特

3.已确认被成功利用的系统

漏洞编号:CVE-2017-7494

危害等级:严重

影响版本:Samba3.5.0 和包括4.6.4/4.5.10/4.4.14中间版本

4.公网上使用Samba服务器

图2 Shodan 搜索结果

5.建议修补方案

为了避免因未及时修复“永恒之蓝”(MS17_010)漏洞而被WannaCry勒索的悲惨局面的发生, 安全团队建议尽快将samba升级到最新版本。

-

方案1:使用源码安装的Samba用户, 请尽快下载最新的Samba版本(4.6.4)手动更新;http://www.arpun.com/soft/69330.html

-

方案2:使用二进制分发包(RPM等方式)的用户立即进行yum/apt-get update等安全更新操作;不打补丁的缓解策略:用户可以通过在smb.conf的[global]节点下增加nt pipe support = no选项, 然后重新启动samba服务, 以此达到缓解该漏洞的效果。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。 -