综合方法来处理ARP病毒防治问题

时间:2022-12-19作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

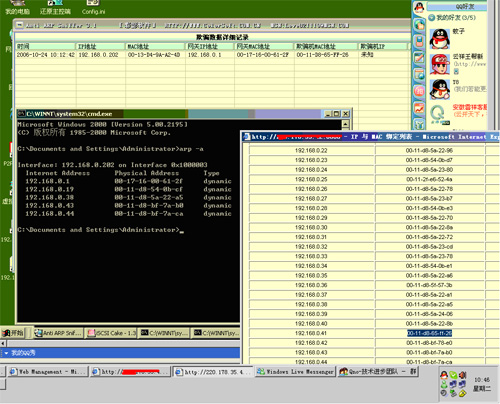

ARP病毒防制方法函待加强ARP病毒问题已经讲了很长一段时间了, 大家对于ARP病毒的防制也总结了不少的经验, 不断在网上发更新防制方法。 但是新的ARP病毒的变种更加猖獗, 更加充斥我们网络的不同角落给我们的管理工作带来不大不小的问题, 同时也影响到网络的正常运行, 所以对ARP病毒的防护仍然是一个热点问题。 近日, 又听到有许多网管抱怨传统的绑定方法有时候不能做到防制或者不能根本解决问题, 例举一些在日常处理中经常会出现的问题:1、在PC上绑定安全网关的IP和MAC地址或者做一个批处理文件来进行绑定, ARP病毒可以自己动改写错误网关MAC地址造成网络中网关错误, 造成局部或者大面积掉线问题。 2、在路由器做MAC绑定, 没有从根本上解决ARP防护,当中ARP病毒的机器将其数据发到伪造的网关同样会造成掉线等相关问题。 3、使用监视软件, 但是ARP病毒的发作是没有规律可言的, 网管不能可时时都去注意这样的问题。 4、客户机安装时绑定IP-MAC软件, 根据CPU利用率而定, 因为需要时时网络连通, 当病毒发作的时候会突然掉线。 5、某些软件通过做几个假的DLL文件欺骗探测软件, 但是某些ARP病毒软件不需要探测就可以进行ARP攻击。 以上几个常用的方法其起到的作用是有限的, 但是都会存在这样或者那样的弊端, 我们必须寻求更好的解决办法, 下面我们来介绍几招新的升级版的防治办法, 这些都是Qno侠诺工程师们长期服务在一线工作中所积累宝贵经验。 l 解决客户实例对于合肥有一家网吧有做了ARP绑定, 亦无法抵挡ARP攻击, 我们Qno的工程师有联系到客户看他的电脑, 我看到的批处理如下, 并且PC端通过Arp –a命令来确认并没有绑定。 原因在与其echo后面的中文的叙述没有用“”来做标示, 造成其批处理文件无法执行, 其用户本机上根本没做相应的绑定工作, 如图1。 @echoOFFpingXXX.XXX.XXX.XXX(保证客户网络安全, 其IP地址数字用X代替)if%~n0==arpexit

if%~n0==Arpexit

if%~n0==ARPexitecho正在获取本机信息.....:IP

FOR/f"skip=13tokens=15usebackq"%%iin(`ipconfig/all`)doSetIP=

%%i&&GOTOMAC

:MAC

echoIP:%IP%

FOR/f"skip=13tokens=12usebackq"%%iin(`ipconfig/all`)doSet

MAC=%%i&&GOTOGateIP

:GateIP

echoMAC:%MAC%

arp-s%IP%%MAC%echo正在获取网关信息.....FOR/f"skip=17tokens=13usebackq"%%iin(`ipconfig/all`)doSet

GateIP=%%i&&GOTOGateMac

:GateMac

echoIP:%GateIP%

FOR/f"skip=3tokens=2usebackq"%%iin(`arp-a%GateIP%`)doSet

GateMAC=%%i&&GOTOStart

:Start

echoMAC:%GateMAC%

arp-d

arp-s%GateIP%%GateMAC%echo操作完成!!!exit

图1Qno侠诺工程师通过对批处理文件做相应的修改, 再检查路由器上的绑定, 之后这个网吧就没有发现掉线问题了, 至今网络运行正常, 所以可看出通过双向绑定是完全可以解决ARP病毒防制的, 确实是一个行之有效的办法, 完全可以解决ARP病毒造成网络吊线、IP冲突的现象, 使ARP病毒无能为力。 同时建议用户在做双向绑定后, 通过Arp–a的命令检查绑定是否有效, 和路由器上的绑定是否有错误, 这样来进一步确保防制ARP病毒的攻击, 下面强调防制几个注意的问题。 1、执行完之后要用arp -a 看 type 是 static 还是dynamic。 2、不要用复杂的脚本, 最简单的即可防止别人中了, 自己不受影响, 一般网吧都有还原卡, 网管可以用软件监察, 发现有中了ARP, 提醒一下客人以防盗取帐号密码。 3、目前防毒软件也没有对此有很好的防范。 4、ARP称之为病毒, 但实质上对于ARP协议来说, 只是完善和加强(就好象信用卡在中国需要加密码, 在外国只需要签名一样, 但不是信用机制出了问题)。 5、不要指望能过广播发包, 最终受影响的是自己的网络。

图1Qno侠诺工程师通过对批处理文件做相应的修改, 再检查路由器上的绑定, 之后这个网吧就没有发现掉线问题了, 至今网络运行正常, 所以可看出通过双向绑定是完全可以解决ARP病毒防制的, 确实是一个行之有效的办法, 完全可以解决ARP病毒造成网络吊线、IP冲突的现象, 使ARP病毒无能为力。 同时建议用户在做双向绑定后, 通过Arp–a的命令检查绑定是否有效, 和路由器上的绑定是否有错误, 这样来进一步确保防制ARP病毒的攻击, 下面强调防制几个注意的问题。 1、执行完之后要用arp -a 看 type 是 static 还是dynamic。 2、不要用复杂的脚本, 最简单的即可防止别人中了, 自己不受影响, 一般网吧都有还原卡, 网管可以用软件监察, 发现有中了ARP, 提醒一下客人以防盗取帐号密码。 3、目前防毒软件也没有对此有很好的防范。 4、ARP称之为病毒, 但实质上对于ARP协议来说, 只是完善和加强(就好象信用卡在中国需要加密码, 在外国只需要签名一样, 但不是信用机制出了问题)。 5、不要指望能过广播发包, 最终受影响的是自己的网络。l 具体的ARP的解决方法

Qno侠诺工程师一般会提前做好防制工作, 同时需要在客户端和路由器上做双向的绑定工作, 这样的话无论ARP病毒是伪造本机的IP/MAC或者网关的地址都不会出现上网掉线或者大面积断线等问题了

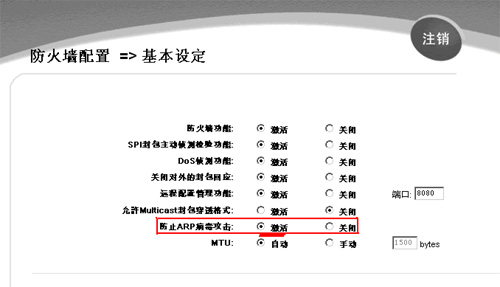

1、激活防止ARP病毒攻击:

进入路由器“防火墙配置”的“基本页面”, 激活“防止ARP病毒攻击”, 如图2

图2 中文路由器Web管理页面

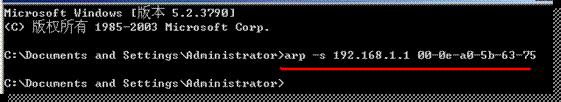

2、对每台pc上绑定网关的IP和其MAC地址

通过arp –s令或者批处理来实现pc的绑定工作。 如图3, arp –s做绑定。

图3

针对网络内的其他主机用同样的方法输入相应的主机IP以及MAC地址完成IP与MAC绑定。 但是此动作, 如果重启了电脑, 作用就会消失, 所以可以把此命令做成一个批处理文件, 放在操作系统的启动里面:

@echo off

arp -d

arp -s路由器LAN IP 路由器LAN MAC

对于已经中了ARP攻击的内网, 要找到攻击源。 方法:在PC上不了网或者ping丢包的时候, 在DOS下打 arp –a命令, 看显示的网关的MAC地址是否和路由器真实的MAC相同。 如果不是, 则查找这个MAC地址所对应的PC, 这台PC就是攻击源。

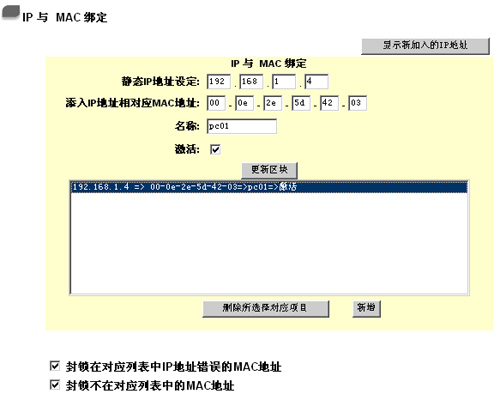

3、在路由器端绑定用户IP/MAC地址:

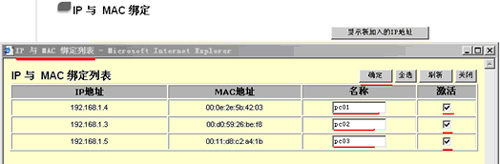

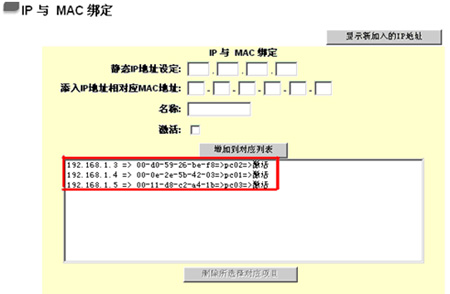

进入路由器“DHCP功能”的“DHCP配置”, 输入内网电脑的IP/MAC,并激活, 如图4

图4

点击显示新加入的IP地址后弹出IP与MAC绑定列表, 输入计算机“名称”和“激活”上“√”选, 再在右上角点确定, 如图5。

图5

此时你所绑定的选项就会出现在IP与MAC绑定列表框里, 如图5再点击“确认/Apply”绑完成。

图6

Qno侠诺技术工程师建议通过一些手段来进一步控制ARP的攻击。

1、病毒源, 对病毒源头的机器进行处理, 杀毒或重新装系统。

2、网吧管理员检查局域网病毒, 安装杀毒软件。

3、给系统安装补丁程序。

4、给系统管理员帐户设置足够复杂的强密码。

5、经常更新杀毒软件, 安装并使用网络防火墙软件。

6、关闭一些不需要的服务, 条件允许的可关闭一些没有必要的共享, 也包括C$、D$等管理共享。 完全单机的用户也可直接关闭Server服务

7、建议用户不要随便点击打开QQ、MSN等聊天工具上发来的链接信息, 以免病毒的传播。

l 总结

我们通过以上综合的方法来解决ARP病毒攻击是行之有效的。 虽然ARP病毒版本不断更新、不断升级, 给企业用户及网吧不断带来新的冲击与危害, 但是如果能够提前能够提前做好防制工作, 相信ARP的危害会减少到最小的程度。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 综合办法来处理ARP病毒防治问题