上网故障 别总拿ARP欺骗病毒说事

时间:2022-12-19作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

【IT168 专稿】对于企业网络管理员来说最头疼的恐怕就要属ARP欺骗病毒了, 这类病毒会造成全内网所有主机的上网困难, 然而在实际维护过程中由于ARP欺骗病毒的特性使得很多网络管理员发现上网故障后就直接从ARP欺骗解决办法下手, 然而我们应该知道并不是所有的内网故障都是ARP欺骗造成的, 很多时候ARP欺骗成为了其他病毒和故障的替罪羊, 今天笔者就根据自己经验为各位介绍巧判断为ARP欺骗平反的方法。

一, ARP欺骗的特征:

ARP欺骗的特征就是本机网关对应的地址信息被欺骗, 原来正确的地址被非法欺骗者篡改, 非法欺骗者自己充当网关来达到ARP欺骗的目的。 在有问题计算机上通过arp -a查询ARP缓存表会发现网关IP地址对应的MAC地址和正常时不同, 正确的网关MAC地址被篡改。

总的来说网关MAC地址与正常地址不同是ARP欺骗的最大特征, 一旦确认此点就可以断定内网中存在ARP欺骗病毒。

二, 巧判断为ARP欺骗平反:

既然我们知道了ARP欺骗病毒的最大特征是MAC地址的伪造, 那么我们就可以通过查询正确的网关对应的MAC地址来判断内网是否感染了ARP欺骗病毒。 一般来说对于中小企业网关设备可以分为路由交换设备以及服务器(单机)。 如果企业直接通过路由器转发数据的话网关地址应该是网络连接的接口IP地址, 如果是通过代理或单机防火墙访问外网的话, 网关地址应该是那台网关服务器。 下面我们依次来讲解如何查询这些设备的正确网关MAC地址。

(1)路由交换设备上端口MAC地址的查询:

对于路由交换设备来说自身会有很多个端口, 每个端口都对应一个MAC地址, 因此我们首先要确定的是内网设备连接的是哪个端口, 确定了具体端口后我们才能够到路由交换设备管理界面中去查询端口的真实MAC地址。 具体命令如下——

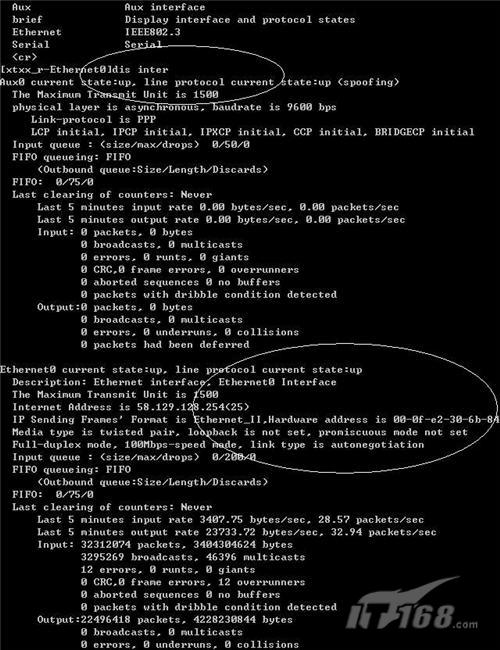

首先进入路由交换设备管理界面, 然后进入相应的端口, 执行display interface。 例如我们要查询ethernet 0接口的相关地址信息, 就要先执行int ethernet 0进入以太0接口, 然后执行display interface来查询接口信息, 在显示出来的列表中我们可以看到hardware address is 00-0f-e2-30-6b-84的字样, 这里的00-0f-e2-30-6b-84就是该端口对应的MAC地址。 当然如果不能确定的话我们也可以根据internet address后的IP地址信息来判断是否就是我们需要的网关地址。 (如图1)

(2)服务器作为网关MAC地址的查询:

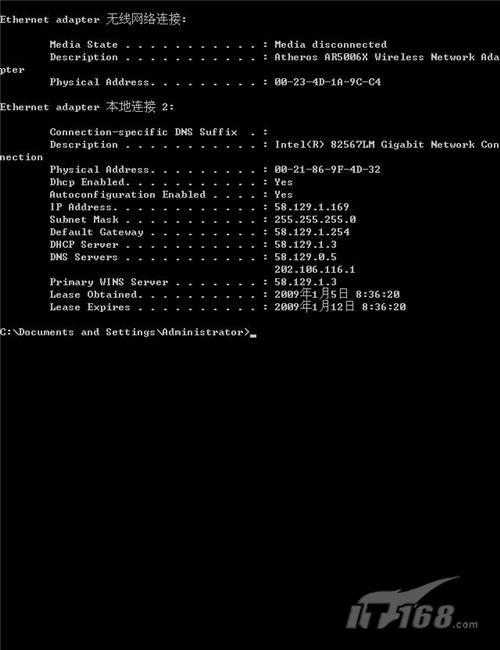

如果网关是服务器或者单独主机设备的话查询网关MAC地址要简单一些, 我们只需要在“开始”->“运行”->“输入CMD回车”进入命令提示窗口, 然后在命令行窗口中输入ipconfig /all查看本机网络参数信息, 在显示的地址信息处有一行physical address, 其后罗列的就是服务器作为网关的MAC地址信息。 (如图2)

(3)巧判断为ARP欺骗平反:

确定了网关的MAC地址后我们就要来判断到底内网故障是否真的是由ARP欺骗病毒引起的, 在任何一台机器上或者专门找存在问题主机上通过“开始”->“运行”->“输入CMD回车”进入命令提示窗口, 然后执行arp -a命令, 在这里我们将看到本机罗列出的所有ARP缓存表信息。 查看网关IP地址对应的MAC地址, 确认他是否和我们之前查询到的网关MAC地址一致, 如果相同的话说明内网没有感染ARP欺骗病毒, 如果不同则说明虚假MAC地址那台计算机感染了ARP欺骗病毒。 (如图3)

三, 总结:

并不是所有的内网上网故障都是由ARP欺骗病毒引起的, 笔者接触到很多网络管理人员动不动就拿ARP欺骗病毒说事, 笔者希望本文可以帮助网管快速定位故障, 不要以为ARP欺骗病毒是内网故障的缔造者, 要知道其他病毒, 黑客入侵, 驱动故障等问题也会造成内网上网故障, 希望各位管理人员不要反复从ARP欺骗下手解决所有故障问题, 那样只会走弯路, 在故障排除时我们还是要保持一份平常冷静的心。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 上网故障 别总拿ARP欺骗病毒说事