ARP病毒,网络掉线罪魁祸首与处理之道

时间:2022-12-19作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

现今, 网吧或企业网络中感染ARP病毒的情况极为多见, 给网络的正常使用造成了很大的影响, 在清理和防范都比较困难, 给不少的网络管理员造成了很大的困扰, 很多网络管理员都在寻找一个稳定、快速的解决之道。 下面飞鱼星技术工程师通过对ARP病毒的深度解析后, 把处理此类问题的一些经验在这里与大家分享。

什么是ARP和ARP病毒

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。 在局域网中, 网络中实际传输的是“帧”, 帧里面是有目标主机的MAC地址的。 在以太网中, 一个主机要和另一个主机进行直接通信, 必须要知道目标主机的MAC地址。 然而怎么获取呢?需通过地址解析协议获得。 所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。 ARP协议的基本功能就是通过目标设备的IP地址, 查询目标设备的MAC地址, 以保证通信的顺利进行。

ARP协议本身并不是病毒, 但很多木马程序、病毒都利用了该协议, 就成为让人憎恨的ARP病毒。 在一般的网络中, 路由器和PC均带有ARP缓存, 因此这两类设备最容易受到ARP攻击。 如同路由器受到ARP攻击时数据包不能到达PC一样, 上网PC受到ARP攻击时, 数据包也不会发送到路由器上, 而是发送到一个错误的地方, 当然也就无法通过路由器上网了。

ARP欺骗攻击的症状

1、计算机网络连接正常, 有时候PC无法访问外网, 重新启动路由器又好了, 过一会又不行了;

2、用户私密信息(如网银、QQ、网游等帐号)被窃取;

3、局域网内的ARP广播包巨增, 使用ARP查询时发现不正常的MAC地址, 或错误的MAC地址, 还有一个MAC对应多个IP的情况;局域网内出现网络拥塞, 甚至一些网络设备当主机。

ARP欺骗攻击的原理

ARP欺骗攻击的一般有以下两个特点:

第一, 以太网数据包头的源地址、目标地址和ARP数据包的协议地址不匹配;

第二, ARP数据包的发送和目标地址不在自己网络网卡MAC数据库内, 或者与自己网络MAC数据库MAC/IP不匹配。

ARP欺骗攻击的解决办法

针对ARP欺骗攻击的防御, 飞鱼星科技于2005年率先提出针对ARP欺骗攻击的主动防御理念, 随后, 国内同类产品也提出了类似方式防御, 即:增大路由器ARP信息主动广播密度, 从而减少PC遭受ARP欺骗攻击的可能。

现市面上某些产品或软件加强了ARP主动广播的密度, 意图通过高密度广播达到减缓或抑制内网PC遭受ARP欺骗的目的, 但实际运用效果来看, 加强广播密度的做法:一方面, 高密度的内网广播, 给网络带来了繁重的负担, 甚至产生广播风暴, 导致整个网络的瘫痪;另一方面, 如果内网中毒过重, 那单纯依靠某台设备的高密度广播也是有限的, 随着内网中毒PC数量的增加, ARP欺骗攻击广播势必会压过路由器或软件主动广播的密度, 从而断网问题仍然悬而未决, 用户怨声载道。

因此, 为减少网络广播压力, 有效抑制网络广播风暴, 飞鱼星工程师推荐用户采用双向IP/MAC地址绑定的方式来解决和防止ARP欺骗攻击所导致网络的时断时续。

1、在PC上绑定路由器的IP和MAC地址:

方法一、安装智能网关IP/MAC地址绑定软件

推荐使用:“网关智能绑定精灵 正式版 2.0”, 通过该软件的下载和安装, PC重启后自动绑定网关IP/MAC地址, 软件还提供两个附加IP/MAC地址的手动绑定策略(支持绑定服务器等附加绑定), 针对本地ARP信息变更, 提供报警提示服务)

方法二、手动绑定网关IP/MAC

(1)首先, 获得路由器的内网的MAC地址(例如, 飞鱼星高性能宽带路由器局域网口的IP地址为:192.168.160.1, MAC地址为:00-3c-01-50-3f-66)。

(2)用记事本编写一个批处理文件Varp.bat内容如下:

@echo off

arp -d

arp -s 192.168.160.1 00-3c-01-50-3f-66

(将文件中的网关IP地址和MAC地址更改为您自己的网关局域网口的IP地址和MAC地址即可。 )

将此批处理文件拖动(移动)到“开始”-->“程序”-->“启动”中。

2、在路由器上绑定内网所有PC的IP和MAC地址:

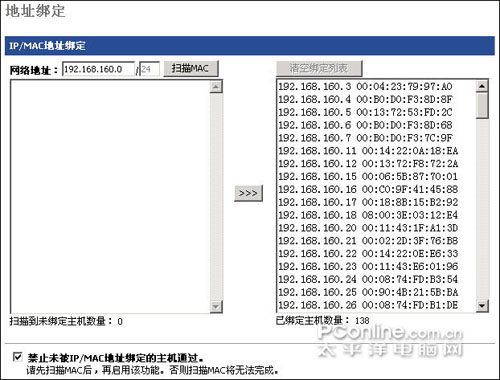

以飞鱼星高性能宽带路由器为例, 在设备配置页面“网络安全”的“IP-MAC绑定” 中的“扫描MAC”, 扫描到的未绑定主机通过“>>>”功能键添加扫描地址至绑定列表中。 (如图一所示)

(图一)

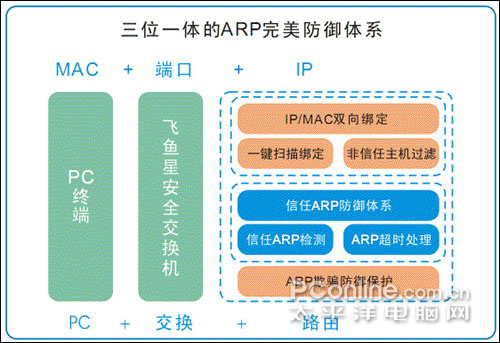

双向地址绑定结合飞鱼星高性能宽带路由器完善的攻击防御体系, 让您的网络更安全, 更稳定。 (如图二所示)

(图二)

3、找到感染ARP病毒的机器

通过飞鱼星路由器配置界面的“系统状态”-->“系统日志”, 查看ARP欺骗攻击的对应日志信息。 (如图三所示)

(图三)

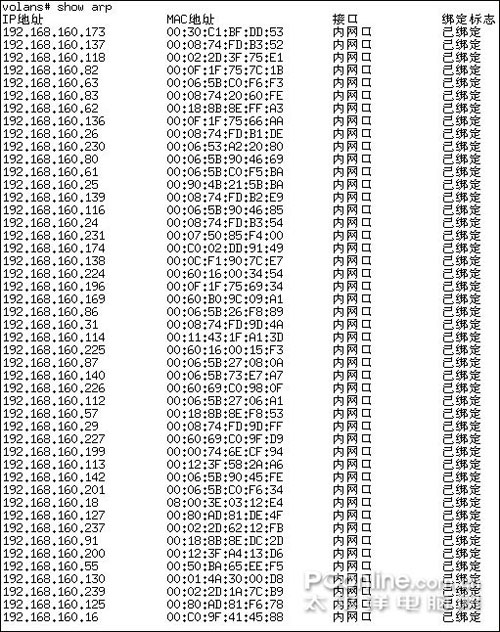

通过飞鱼星路由器后台命令提示符下管理, 查看路由器ARP信息, 最终查找到攻击来源MAC地址对应IP地址, 从而及时、有效的解决故障机问题。 (如图四所示)

(图四)

对于一些不适合传统IP/MAC双向绑定的网络环境, 例如客人流动频繁的商务酒店、经常克隆/还原系统的网吧、频繁添加电脑的企业和学校。 ARP信任机制在无双向绑定的情况下, 可自动学习、判断和更新内网主机的ARP信息, 确保路由器获得真实可靠的用户ARP信息, 既保证上网的便捷性, 又保证上网的安全性。

最后, 在不断的深入研究之后, 飞鱼星科技推出了全新的安全联动解决方案, 通过三层设备(飞鱼星路由器)和二层设备(飞鱼星交换机)的协同安全联动, 轻松解决因内网个别电脑中毒, 攻击其他电脑导致整网瘫痪的问题, 基于硬件端口的防御方式, 整个网络将不会受到任何威胁。 同时高性能的自防御系统, 可有效的防御网络中其他的常见攻击。 同时, 简单、易操作的理念将大大减轻网管员的工作量, 使得网管员有更多时间考虑网络的日常维护和网络规划, 不再一天到晚疲于应付安全事件的发生。

其他排查办法:

(1)在未绑定PC上Ping路由器网关的IP地址, 然后使用“arp -a”命令, 查看网关对应的MAC地址是否与实际情况相符, 如有不符, 可去查找与该MAC地址对应的PC。

(2)使用抓包工具, 分析所得到的ARP数据报。 有些ARP病毒是会把通往网关的路径指向自己, 有些是发出虚假ARP回应包来混淆网络通信。 第一种处理比较容易, 第二种处理比较困难, 如果杀毒软件不能正确识别病毒的话, 往往需要手工查找感染病毒的电脑和手工处理病毒, 比较困难。

(3)使用MAC地址扫描工具, Nbtscan扫描全网段IP地址和MAC地址对应表, 有助于判断感染ARP病毒对应MAC地址和IP地址。

10:25 2009-1-12

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: ARP病毒 网络掉线罪魁祸首与处理之道